-

Un réseau international puissant et intégré

Un réseau international fédéré autour d’une promesse commune Go Beyond – Allons plus loin ensemble.

-

Digital Audit - Audit Data Analytics

A l’instar de nos clients, de toutes tailles et opérant dans toutes les industries, notre activité audit se transforme et innove, en adoptant et en développant des technologies pour une innovation pragmatique et partagée.

-

Doctrine comptable

Le département Doctrine Comptable intervient en soutien des équipes Grant Thornton pour l’accompagnement de leurs clients dans leurs problématiques de reporting comptable et financier, et dans l’appréhension des nouveaux chantiers comptables.

-

L’Audit au cœur des territoires par Grant Thornton

Grâce à une implantation au cœur des territoires (24 bureaux), nos équipes Audit accompagnent les groupes internationaux côtés, les ETI et entreprises familiales, les organisations du secteur public, les associations aux quatre coins de l’Hexagone.

-

Public - Economie sociale - Protection Sociale (PEPS)

Notre offre pour les secteurs Public, Économie sociale et logement social, Protection Sociale couvre l’ensemble de nos métiers et expertises dont l’Audit. Grant Thornton est l’auditeur légal de nombreux hôpitaux, établissements publics, collectivités, OPH, mutuelles…

-

Financial Services

Nos équipes d’audit accompagnent les établissements financiers, les sociétés de gestion d’actifs et les entreprises d’assurance.

-

People & Culture

Chez Grant Thornton, nous vous offrons l’occasion de vivre l’Expérience de la Confiance en révélant le meilleur de vous-même au sein d’équipes conviviales et soudées.

-

Audit contractuel – Diagnostic

Un large spectre d’audits contractuels et de diagnostics couvrant l’ensemble des attentes des acteurs économiques.

-

Audit Durabilité et Audit extra-financier

Notre offre au service d’un développement durable dorénavant au centre de la stratégie des entreprises, source de création de valeur et de sens.

-

Audit des systèmes d’information (SI)

Dans un monde toujours plus digital, les auditeurs spécialistes en systèmes d’information de Grant Thornton accompagnent nos clients dans la gestion des risques liés à leurs SI.

-

Accompagnement à l’application de la directive CSRD

Nous vous proposons de mieux appréhender les nouveautés de la CSRD. Nos Experts vous permettront de préparer la réalisation de ce futur exercice dans les meilleures conditions.

-

Expertise indépendante

Les Associés experts judiciaires de Grant Thornton sont régulièrement désignés par les Cours ou Tribunaux en qualité d’experts, mais également par les Parties comme arbitres, tiers évaluateurs ou experts techniques.

-

Capital Markets

L’équipe Capital Markets de Grant Thornton accompagne les émetteurs dans la maîtrise de la réglementation boursière et de leur communication financière.

-

Certification des comptes de collectivités territoriales

Nos expertises en matière d’Audit et de certification des comptes de collectivités territoriales.

-

Commissariat aux apports et à la fusion

Régulièrement désigné Commissaire aux apports ou à la fusion, Grant Thornton a constitué une équipe dédiée pluridisciplinaire susceptible de répondre à tous les types d’opérations.

-

Digital Audit - Audit Data Analytics

A l’instar de nos clients, de toutes tailles et opérant dans toutes les industries, notre activité audit se transforme et innove, en adoptant et en développant des technologies pour une innovation pragmatique et partagée.

-

Institutions européennes et internationales

Pour répondre aux enjeux des institutions européennes et internationales, Grant Thornton propose des missions d’audit (financiers, des SI, de projets).

-

Transaction Advisory Services

Une approche pragmatique orientée vers l’efficacité. Les opérations de croissance externe connaissent un niveau de risque croissant. Les aléas économiques, l’évolution de la législation ainsi que les changements de business models sont des facteurs d’incertitudes de plus en plus importants.

-

Prévention et Restructuration

Prévention et Restructuration

-

Valuation Services

Valuation Services

-

Operational Deal Services

Operational Deal Services

-

Finance

Notre activité en Conseil Finance rassemble des experts spécialisés dans la transformation de la fonction Finance. Nous accompagnons les Directions financières des entreprises de toute taille dans leur transformation globale.

-

Achats

Notre activité en Conseil Achats et Supply Chain rassemble des experts en achats spécialisés sur toutes les catégories et en conseil pour l’optimisation et la structuration de la fonction Achats / Approvisionnements.

-

RH - Talents et Organisation

Notre activité en Conseil RH, Talents & Organisation, rassemble des experts spécialisés en matière d’organisation, de processus et de solutions digitales, pour accompagner la transformation des entreprises sur l’ensemble des thématiques liées aux Ressources Humaines.

-

DSI

Notre activité en Conseil IT, rassemble des experts spécialisés en matière d’organisation, de processus et de solutions technologiques pour accompagner les DSI dans la définition et la mise en œuvre de la transformation digitale de l’entreprise.

-

Risk Management

La gestion des risques au service de la performance.

-

Compliance and Forensic

Compliance and Forensic

-

Cybersécurité

Définition de votre stratégie de sécurisation et mise en place de solutions techniques, dans une optique de rationalisation des investissements.

-

Data & Automation – La technologie au service de la performance

Chez Grant Thornton, nous accompagnons les Directions Métiers et des Systèmes d’Information sur l’ensemble des problématiques liées à la Data et l’hyper-automation.

-

Automated Reporting and Data Analytics

Optimiser le pilotage financier et opérationnel de votre activité en automatisant la génération de rapports grâce à des outils de reporting dynamiques et des fonctionnalités avancées d’analyse de données et de data visualization comme Power BI.

-

Expertise Comptable

Sécuriser vos obligations réglementaires…et bien. Dans un environnement réglementaire complexe et changeant, nos experts vous accompagnent pour sécuriser vos opérations.

-

Contrôle de gestion

Piloter sa stratégie de développement grâce au contrôle de gestion.

-

Paie, Conseil social & RH

Paie, Conseil social & Ressources Humaines

-

Le Diag Transmission

Le Diag Transmission

-

Assistance opérationnelle aux directions financières

Assistance opérationnelle aux directions financières

-

Accompagnement des acteurs du Capital Investissement

Accompagnement des acteurs Capital Investissement

-

Accompagner les entreprises innovantes

Accompagner le développement des start-up

-

BFR & Cash Management

BFR & Cash Management

-

Le Diagnostic Expert 360°™

Le Diagnostic Expert 360°™ : un nouvel outil de création de valeur pour les dirigeants, à chaque étape de la vie de l’entreprise.

-

Stratégie RSE et Accompagnement CSRD

Définir la stratégie RSE / de transformation durable d’une organisation avec Grant Thornton et accompagner les entreprises dans l’application de la CSRD.

-

Accompagnement opérationnel RSE

Offres d’accompagnement opérationnel en transformation durable aidant les organisations à agir pour un développement durable efficace, pérenne et concret.

-

Conseil en transaction

Services de Conseil en transaction de Grant Thornton : due diligences ESG et environnementale, accompagnement des entreprises du portefeuille au respect des critères extra-financiers.

-

Audit Durabilité et Audit extra-financier

Notre offre au service d’un développement durable dorénavant au centre de la stratégie des entreprises, source de création de valeur et de sens.

-

Finance durable

Services de Conseil en transaction de Grant Thornton : due diligences ESG et environnementales, accompagnement des entreprises du portefeuille au respect des critères extra-financiers

-

Formation et sensibilisation

Services de formation et sensibilisation aux bonnes pratiques du développement durable, de la santé environnementale et de la sécurité sanitaire.

-

Assistance and Advisory

Assistance and Advisory

-

Accountancy and Administration

Accountancy and Administration

-

Compliance

Compliance

-

Payroll Services

Payroll Services

-

Global Compliance and Reporting Solutions

Global Compliance and Reporting Solutions

-

Japan Desk

Le Japan Desk accompagne des entreprises japonaises s’implantant en France et, propose des services aux entreprises françaises ciblant le marché japonais.

-

ジャパン デスク

ジャパン デスク - Japan Desk

-

Country Desks

Country Desks, International Desks

-

An introduction to our other services

An introduction to our other services

-

La lettre des décideurs N°32 Economie de guerre et financement de la BITD ?Découvrez l’article de Nicolas Tixier dans La Lettre Des Décideurs numéro 32

La lettre des décideurs N°32 Economie de guerre et financement de la BITD ?Découvrez l’article de Nicolas Tixier dans La Lettre Des Décideurs numéro 32 -

Article Et si la défense nous sauvait des dangers de la désindustrialisation ?Pour refondre la politique de Défense, la France a besoin d’un outil industriel à réadapter, à relocaliser.

Article Et si la défense nous sauvait des dangers de la désindustrialisation ?Pour refondre la politique de Défense, la France a besoin d’un outil industriel à réadapter, à relocaliser. -

Article Application du devoir de vigilance aux entreprises de l’armementDécouvrez l’article de Nicolas Guillaume sur l’application du devoir de vigilance aux entreprises de l’armement pour l’utilisation des matériels de guerre exportés

Article Application du devoir de vigilance aux entreprises de l’armementDécouvrez l’article de Nicolas Guillaume sur l’application du devoir de vigilance aux entreprises de l’armement pour l’utilisation des matériels de guerre exportés -

La lettre des décideurs n°29 L'intérêt des clusters dans le domaine aéronautiqueQuid de l’intérêt des clusters dans le domaine aéronautique ?

La lettre des décideurs n°29 L'intérêt des clusters dans le domaine aéronautiqueQuid de l’intérêt des clusters dans le domaine aéronautique ?

-

Assurance

La plateforme Grant Thornton dédiée à l’assurance et aux mutuelles.

-

Banque et Asset Management

Accompagner les institutions bancaires pour construire les fondamentaux de leurs nouveaux business models.

-

Secteur public

Grant Thornton, partenaire des acteurs publics

-

Economie sociale

Nos offres de services Grant Thornton dédiées aux secteurs médico-social et de l’habitat social.

-

Protection Sociale

Nos offres de services Grant Thornton dédiées aux mutuelles, institutions de prévoyance, organismes de sécurité sociale et de retraite complémentaire.

Normes, standards, directives, réglementations : si pour vous aussi tout se ressemble et parfois se mélange, poursuivez votre lecture. Si après avoir géré la conformité à la norme ISO 27001, vous devez aujourd’hui vous plier à la directive NIS 2, continuez à lire. Si enfin, vous baignez dans l’écosystème des ETI, alors plus de doute possible, cet article a été rédigé pour vous.

Après un panorama des tendances règlementaires et des référentiels de la cybersécurité ayant animé ces deux dernières années, nous osons la comparaison entre ISO 27001 et NIS 2 pour mieux traiter la question : comment répondre à la directive NIS 2 à partir de la norme ISO 27001 ?

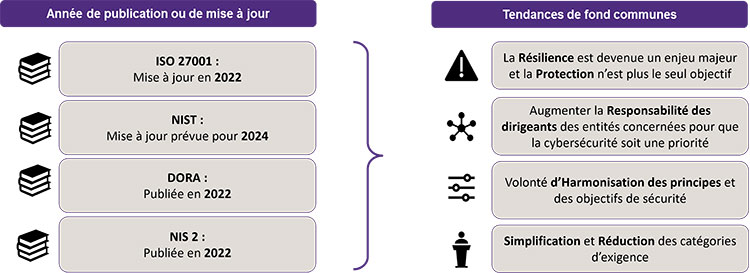

Les nouvelles tendances règlementaires et les référentiels de la cybersécurité

Les référentiels et règlements dédiés à la cybersécurité ont connu des évolutions récentes importantes. Des tendances de fond communes apparaissent sur ces nouveaux textes ou sur des mises à jour.

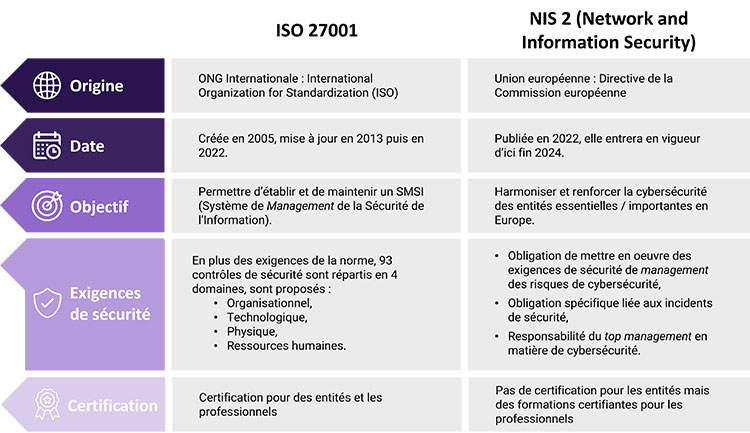

Comparaison entre ISO 27001 et NIS 2

L’ISO 27001 est le framework de gestion de la cybersécurité le plus déployé en Europe. Sa version 2022 est plus riche et plus adaptée aux défis actuels. Cette norme se base principalement sur l’ISO 27002 pour les mesures de sécurité de l'information et sur la 27005 pour la gestion des risques.

En examinant les différents projets de transposition de NIS 2 en Europe, et les objectifs de sécurité proposés par l’Agence de l'Union européenne pour la cybersécurité (ENISA), nous constatons l’adoption directe et indirecte de la norme ISO 27001 en sa version 2022.

Répondre à NIS 2 avec l’ISO 27001

L’un des principaux objectifs de la directive NIS 2 est d’harmoniser le niveau de sécurité au sein de l’Union, notamment en définissant des règles minimales concernant le fonctionnement d’un cadre réglementaire coordonné.

Nos solutions de mise en œuvre sont tirées de notre enseignement sur le terrain de la conformité et répondent aux exigences de la directive NIS 2, spécifiquement à l’article 21.

Nous faisons le lien avec les clauses de la norme 27001, en spécifiant son nom.

| Thématique | Proposition de mise en œuvre | Référence ISO 27001 |

| Gouvernance et politique de sécurité |

|

|

| Gestion des actifs |

|

|

| Hygiène informatique |

|

|

| Analyse des risques |

|

|

| Gestion des accès |

|

|

| Sécurité des ressources humaines |

|

|

| Sécurité physique |

|

|

| Sécurité des réseaux et infrastructures |

|

|

| La continuité et la gestion de crise |

|

|

| Gestion des vulnérabilités |

|

|

| Le développement sécurisé |

|

|

| Sécurité des tiers |

|

|

| Reporting et communication |

|

|

| Incident de sécurité |

|

|

| Formation et sensibilisation |

|

|

| Audit |

|

|