Aristote distinguait la théorie de la pratique. C’est exactement le chemin que suit aujourd’hui la cybersécurité européenne.

Dans notre précédent article « Du cadre TIBER‑EU aux synergies avec la réglementation DORA », nous expliquions comment TIBER-EU et sa déclinaison française TIBER-FR lancée par la Banque de France avaient posé les bases méthodologiques pour conduire des tests d’intrusion fondés sur la menace (Threat-Led Penetration Testing ou TLPT).

Avec la publication des RTS (Regulatory Technical Standard) en juin 2025, nous passons désormais de la théorie à la pratique : ces normes intègrent l’approche TIBER directement dans le cadre de DORA, applicable depuis le 17 janvier 2025, et deviennent obligatoires dans toute l’Union européenne vingt jours après leur publication.

En clair, ce qui était jusqu’ici un exercice pilote réservé à quelques acteurs systémiques devient désormais la règle commune pour tester la résilience cyber à l’échelle européenne.

TLPT vs Pentest « classique » : ce que l’autorité attend

Un pentest classique, c’est souvent une photo instantanée : un test technique, sur un périmètre limité, pour identifier des vulnérabilités exploitables.

Le TLPT, lui, change complètement d’échelle. Il s’agit d’un exercice grandeur nature, pensé pour coller à la réalité des menaces et aux exigences des régulateurs.

Concrètement, un TLPT s’articule autour :

- Des attaques en conditions réelles : basées sur les tactiques, techniques et procédures utilisées par de vrais adversaires, menées directement sur l’environnement de production.

- Une couverture totale : technique, humaine et parfois physique, avec des scénarios qui suivent la chaîne d’attaque jusqu’à l’impact métier.

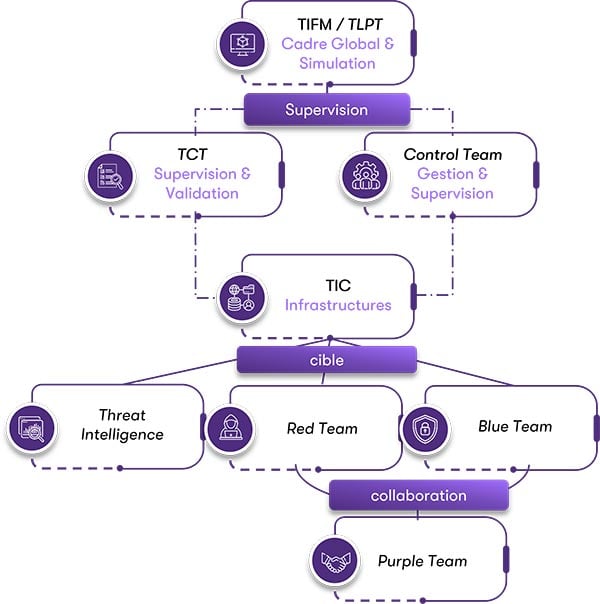

- Une gouvernance renforcée : une Control Team pilote et supervise l’exercice, garantissant la sécurité et la maîtrise du risque.

- Un cycle complet : de l’analyse de menace (Threat Intelligence ou TI) à l’exécution (Red Team), en passant par le débrief, la remédiation et le re-test.

Les RTS fixent une fréquence minimale d’un TLPT tous les trois ans, avec la possibilité pour l’autorité d’imposer un périmètre plus large ou des tests plus rapprochés selon l’exposition au risque.

La différence fondamentale avec un pentest classique, c’est donc la structure et la gouvernance : un TLPT ne peut pas se faire en vase clos, il repose sur des équipes séparées (Threat Intelligence et Red Team), sous supervision d’une Control Team… et parfois même avec un suivi direct des autorités compétentes.

Le schéma ci-dessous en résume la mécanique : supervision, exécution et collaboration finale. :

Exigences clés selon les RTS

Platon rappelait que les idées n’ont de valeur que lorsqu’elles trouvent leur application dans le réel. Les RTS jouent exactement ce rôle pour les TLPT : ils transforment une méthode pensée dans le cadre de TIBER en une obligation concrète inscrite dans DORA.

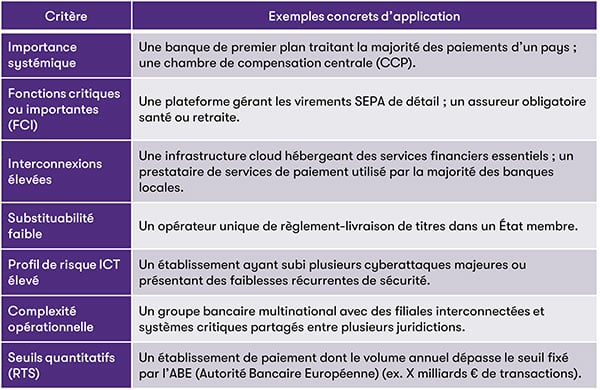

Ils précisent d’abord qui doit passer par l’exercice. Les entités sont sélectionnées en fonction de critères objectifs : leur taille, leur profil de risque, leur degré d’interconnexion, la criticité des services qu’elles assurent, mais aussi leur dépendance à des prestataires essentiels ou encore leurs antécédents en matière d’incidents cyber. Plus une organisation est exposée ou structurante, plus elle est susceptible d’être concernée.

Les RTS encadrent ensuite la question des prestataires autorisés. Les testeurs doivent justifier de compétences solides, d’une expérience significative et d’une indépendance réelle, le tout couvert par une assurance adaptée. Le recours à des équipes internes reste possible, mais seulement dans des conditions strictes : séparation des rôles, gouvernance claire et supervision dédiée. En France, la Banque de France a déjà précisé que le recours à des prestataires qualifiés PASSI constituait un gage de confiance, et que le dossier de sélection devait être validé par la Threat Control Team (TCT). Les RTS, de leur côté, n’imposent pas de nombre précis de personnes qualifiées PASSI (Prestataires d’Audit de la Sécurité des Systèmes d’Information), mais fixent un principe général : seules des équipes compétentes, indépendantes et dûment encadrées peuvent conduire un TLPT.

Le périmètre des tests est également cadré. Les fonctions critiques, les systèmes de production et les interdépendances avec les prestataires TIC doivent être inclus, et toute exclusion doit être justifiée et documentée.

Enfin, les RTS insistent sur ce qui suit l’exercice. Les résultats ne s’arrêtent pas à la restitution : un plan d’actions priorisé doit être défini, les remédiations suivies et, si nécessaire, de nouveaux tests réalisés. Ils instaurent aussi une logique de coopération entre autorités européennes, afin qu’un TLPT validé dans un pays puisse être reconnu ailleurs, évitant ainsi les duplications pour les entités transfrontalières.

Critères d’intégration et modalités pratiques

Les RTS précisent comment déterminer les entités qui devront réaliser un TLPT. La désignation repose sur une combinaison de facteurs : l’importance systémique d’un acteur, la criticité des fonctions qu’il assure, son degré d’interconnexion, son exposition passée aux incidents, sa dépendance à des prestataires TIC critiques ou encore la complexité de son organisation. Des seuils financiers fixés par les autorités viennent compléter ces critères pour objectiver la sélection.

Ils ouvrent aussi la voie à des TLPT groupés : plusieurs entités d’un même groupe, ou regroupées au sein d’un Groupement d’Intérêt Economique, peuvent partager un exercice commun, à condition de démontrer la cohérence du périmètre et la représentativité des fonctions critiques incluse

En pratique, voici à quoi ressemblent ces critères quand on les traduit dans le quotidien des acteurs financiers :

Enfin, la question des prestataires est encadrée. Les équipes candidates – Threat Intelligence et Red Team, doivent justifier de leurs compétences et de leur indépendance, sur la base d’un dossier validé par la Threat Control Team (TCT). En France, la Banque de France recommande le recours à des prestataires qualifiés PASSI, gage de confiance renforcé ; dans certains cas particuliers, comme pour les OIV, un PASSI LPM peut être exigé. Les RTS insistent surtout sur trois principes : indépendance, absence de conflits d’intérêts et supervision continue.

À retenir

- Les RTS TLPT traduisent l’approche TIBER dans le cadre obligatoire de DORA.

- Un TLPT n’est pas un simple pentest : c’est un exercice grandeur nature, structuré, supervisé et aligné sur les menaces réelles.

- Les entités concernées sont désignées en fonction de critères tels que leur taille, leur importance systémique, leurs interconnexions et leur exposition aux risques.

- Les testeurs doivent être compétents, indépendants et validés par la TCT ; en France, le recours à des prestataires PASSI qualifiés est fortement recommandé.

- L’exercice ne s’arrête pas à la restitution : il impose un plan d’actions priorisé, des remédiations vérifiées et une reconnaissance mutuelle entre autorités européennes.

Chez Grant Thornton, nous ne nous contentons pas de suivre le mouvement : nous faisons partie des rares prestataires invités aux séminaires européens sur la mise en œuvre des TLPT, aux côtés des régulateurs et des institutions financières les plus exposées. Cette position unique reflète notre expertise reconnue et notre rôle d’acteur de confiance dans la transformation des exigences réglementaires en pratiques opérationnelles.

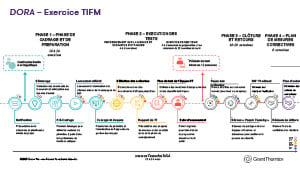

Cet article prolonge notre précédente analyse (« Du cadre TIBER-EU aux synergies avec la réglementation DORA ») et ouvre la voie à la suite : un décryptage complet de la méthodologie et des phases clés d’un TLPT. Nous vous invitons à le découvrir ici : [« TLPT sous DORA : focus méthodologie et phases clés »].