Enquête

Baromètre annuel de l’innovation – Fonction Achats

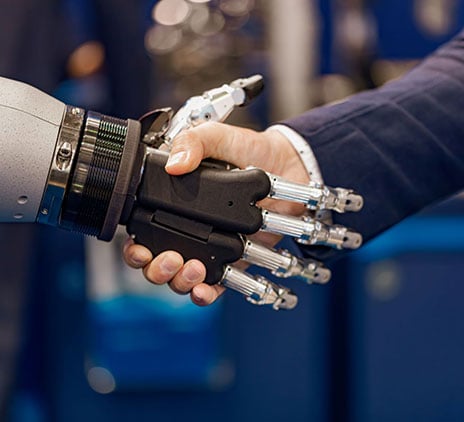

Comment les Directions Achats intègrent-elles l’innovation dans leur processus et organisation ? IA et Achats sont-ils compatibles ? Comment l’IA peut-elle permettre aux directions achats de gagner en efficacité, mieux piloter les dépenses tout en réduisant les risques ?